محسن خدابنده, * خدمات کامپیوتری * ارائه +ADSL2 *فروش مودم * قطعات لب تاپ و کامپیوتر *انجام تمام امور شبکه

محسن خدابنده ,خدمات کامپیوتریمحسن خدابنده, * خدمات کامپیوتری * ارائه +ADSL2 *فروش مودم * قطعات لب تاپ و کامپیوتر *انجام تمام امور شبکه

محسن خدابنده ,خدمات کامپیوتریGroup Policy و پیاده سازی نرم افزارها (قسمت 2)

یکی از جالب ترین ویژگی های Group Policy می تواند پیاده سازی نرم افزار ها و Application ها از طریق آن باشد . برای مثال در محیط Active Directory با تعداد زیادی User/Computer نصب نرم افزار روی تک تک سیستم ها کاری دشوار و وقت گیر خواهد بود . لذا با استفاده از Group Policy در حالات مختلف می توانید به پیاده سازی نرم افزار بپردازید . البته در این راهکار چندین نکته مهم وجود دارد که در طول مطلب به آنها اشاره خواهیم کرد . سعی می کنیم از توضیحات اضافی پرهیز کرده و مطلب را بصورت عملی پیش ببریم .

از جمله مهم ترین نکاتی که باید به آن دقت کرد این است که در ساختاری که قصد انجام عملیات Software Deployment را دارید بایستی حتما از سیستم های عامل بکار رفته آگاه شوید . ساختار مناسب استفاده از Windows Server 2000 یا بالاتر همراه با Active Directory و وجود Client هایی با سیستم عامل Windows 2000 Professional یا بالاتر می باشد . در این بحث فرض بر این است که سرور ما از Windows Server 2003 استفاده می کند لذا توضیحات ارایه شده بر مبنای این سیستم عامل می باشد .

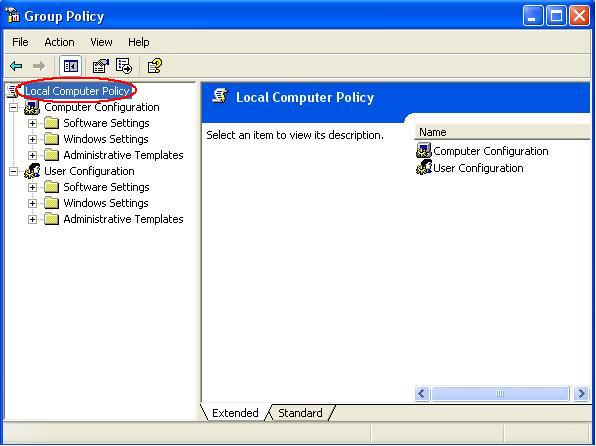

اگر به مطلب شماره 1 رجوع کنید مشاهده خواهید کرد که در دو بخش User/Computer Configuration زیر بخش Software Settings وجود دارد . تفاوت این دو بر اساس توضیحاتی که در مطلب قبل به آن اشاره کردیم مشخص است . اما آنچه در اینجا برای ما مهم خواهد بود تفاوت در نوع و نحوه پیاده سازی نرم افزار بر اساس این دو گروه است .

اول از همه باید بدانیم که برای پیاده سازی نرم افزار دو روش کلی زیر وجود دارد :

1. Assigning Software

Publishing Software .2

به شکل زیر دقت کنید :

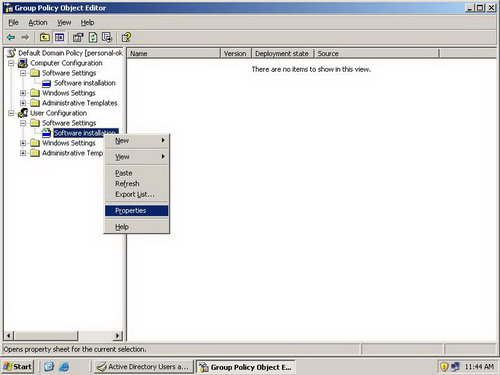

برای هر دو بخش User/Computer Configuration می توانید با انتخاب Software Installation و کلیک راست بر روی آن و سپس انتخاب Properties در سربرگ General دقت کنید که ایا Assign و Publish برای هر دو گروه وجود دارد یا خیر !

( حتما این کار را انجام دهید )

پس متوجه شدید که Assign و Publish برای کدامین گروه وجود دارد . بهتر است نگاه جزئی تری به تفاوت این دو بیاندازیم :

Assigning Software :

هنگامیکه نرم افزاری را به یک کاربر Assign می کنید اعلانی از این نرم افزار در Start Menu در اولین ورود User پس از Assign ظاهر می شود . همچنین تغییرات رجیستری Local مانند Filename Extension نیز آپدیت خواهد شد . این نرم افزار در اولین اقدام User برای استفاده از فایلی متناسب با نرم افزار ( برای مثال فایلی با پسوند PDF متناسب با Acrobat Reader ) و یا با انتخاب نرم افزار از طریق منوی Start فعال خواهد شد .

هنگامیکه نرم افزاری را به کامپیوتر Assign می کنید نرم افزار بطور کامل روی کامپیوتر نصب خواهد شد . این نصب کامل درست در اولین Start Up کامپیوتر صورت می گیرد .

Publishing Software :

هنگامیکه نرم افزاری را برای کاربران Publish می کنید به ظاهر در کامپیوتر مربوط به کاربر نصب نخواهد شد . همچنین اعلانی برای معرفی نرم افزار در منوی Start یا Desktop دیده نمی شود . از طرف دیگر , نرم افزار ویژگی های اعلان خود را در Active Directory ذخیره کرده و اطلاعات مربوط به نرم افزار را مانند نام نرم افزار و فایل های مرتبط با آن را در اختیار کاربر قرار می دهد . آنگاه کاربر می تواند از طریق Add Or Remove Programs در Control Panel و یا با اجرای فایلی مرتبط با نرم افزار مربوطه برای نصب نرم افزار اقدام نماید .

با توضیحات فوق تفاوت بین دو حالت نصب برای User ها و Computer ها بررسی شد . حال این وظیفه شماست که با بررسی نیاز کاربران و همچنین تحلیل دو راه فوق برای پیاده سازی نرم افزار اقدام کنید . اما سوالی که ممکن است مطرح شود این است که آیا هر نرم افزاری را می توان با این روش پیاده سازی کرد ؟

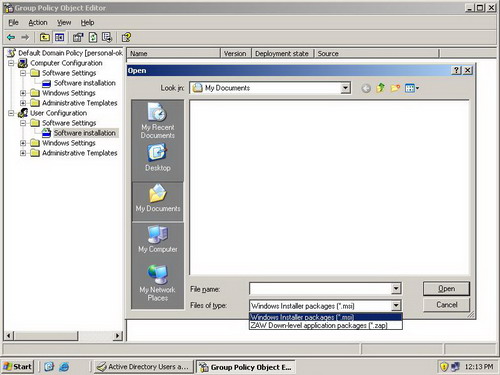

به شکل زیر دقت کنید :

با انتخاب Software Installation و کلیک راست در سمت راست کنسول عبارت New Package را برگزینید . در کادری که باز می شود دقت کنید که برای نصب چه Package هایی را قبول می کند .

همانطور که متوجه شدید دو نوع Package برای نصب قابل پذیرش است :

• Windows Installer Package که خود بر دو نوع زیر است :

1. Native Windows Installer Package که از ابتدا پسوند msi دارد و توسط تولید کنندگان نرم افزار برای نصب نرم افزار ایجاد شده است .

2. Repackaged مواردی هستند که فایل نصب آنها msi نبوده و پس از تبدیل به msi تغییر یافته اند . برای ساخت فایل های نصب msi از روی فایل های دیگر مسیر و روال خاصی وجود دارد که خارج از بحث این مقاله بوده لذا به آن نمی پردازیم .

• Application ( . Zap ) Files این نوع فایل ها نیز جزء مواردی هستند که می توانید در پیاده سازی نرم افزار از آنها استفاده کنید . این فایل ها با پسوند zap در واقع فایل های Text ی هستند که نحوه نصب یک فایل نصب ( مانند Install.exe یا Setup.exe ) را تعریف می کنند . دقت کنید که در این حالت نرم افزار تنها می تواند بصورت Publish پیاده سازی شود .

برای آگاهی از اینکه فایل های Zap چگونه ساخته می شوند بهتر است نگاهی به آدرس http://support.microsoft.com بیاندازید .

جزئیاتی که تا اینجا بررسی کردیم توضیحات و معرفی پیاده سازی نرم افزار بود . حال به بررسی عملی پیاده سازی نرم افزار می پردازیم .

محیط انتخابی در این بررسی Windows server 2003 Active Directory بوده و فایل نصب Adminpak.msi می باشد .

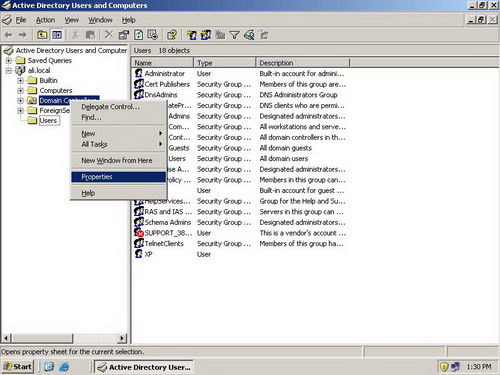

1. برای نصب و پیاده سازی نرم افزار مربوطه ابتدا Active Directory Users and Computers را باز کردیم . با انتخاب Properties مربوطه به Domain Controllers سربرگ Group Policy را بر گزیدیم .

در حالت پیش فرض Default Domain Controller Policy وجود دارد . برای پیاده سازی نرم افزار همین Policy را انتخاب کردیم .

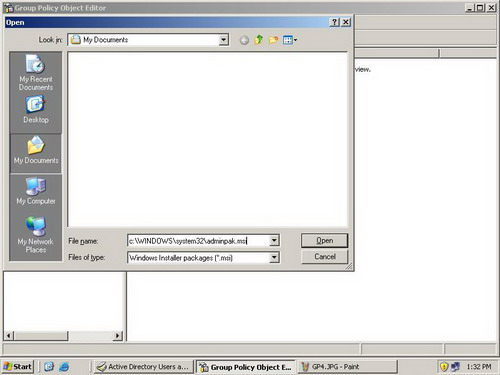

2. در کنسول Group Policy بخش Computer Settings را انتخاب می کنیم . با انتخاب Software Installation و سپس کلیلک راست در سمت راست کنسول New Package را انتخاب می کنیم . در کادر باز شده مسیر مورد نظر را اعلام می کنیم . دقت کنید که این مسیر می تواند مسیری در شبکه نیز باشد . اصطلاحا فایل قابل نصب را بر روی کامپیوتری در شبکه قرار می دهیم که به آن Software Distribution Point می گویند .

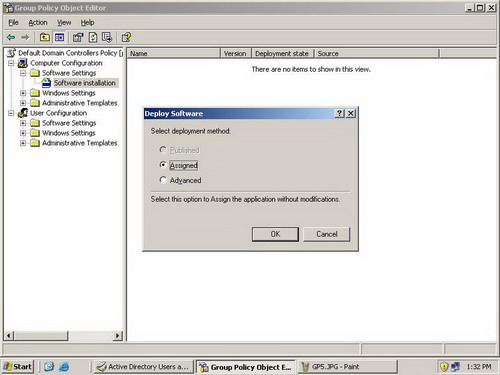

3. پس تایید مسیر در کادری که باز می شود سوالی در مورد نوع نصب خواهد پرسید . ملاحظه می کنید که تنها Assign را می توانید بر گزینید . آن را انتخاب کرده و OK کنید .

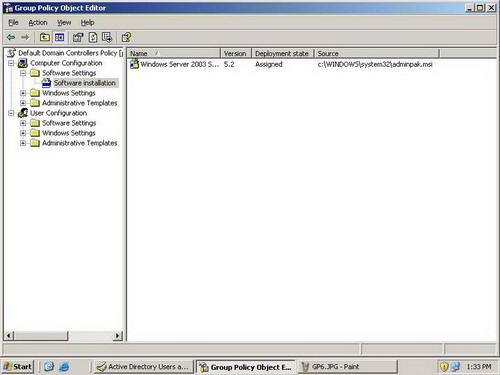

4. پس از آن در داخل کنسول ( سمت راست ) فایل های Assign شده را ملاحظه می کنید .

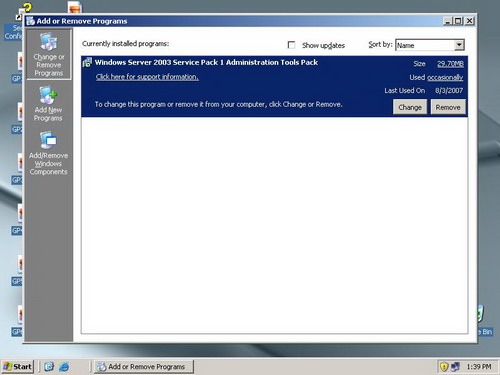

برای اینکه نتیجه را ملاحظه کنید بایستی کامپیوتر یکبار Restart گردد تا در هنگام Startup نرم افزار مورد نظر نصب گردد . آنگاه در Add Or Remove Programs می توانید از صحت نصب آن آگاه شوید .

البته باید بدانید که Software Deployment مباحث گشتره دیگری نیز دارد . مواردی چون اضافه کردن Patch یا Service Pack و یا آپدیت نرم افزار و .. که خارج از بحث این مقاله است . برای اطلاعات بیشتر می توانید منابع موجود در سایت مایکروسافت را بررسی کنید و یا در خواست خود را در تاپیک مربوط به این مقاله قرار دهید تا در مورد آن بحث و تبادل نظر کنیم . تاپیک مربوطه در انتهای مقاله معرفی خواهد شد .

این ویژگی که در ویندوز XP و ویندوز Server 2003 بعنوان یک ویژگی جدید قرار گرفته است اجازه می دهد تا محیط کامپیوتر در مقابل اجرای کد و نرم افزار های غیر مطمئن حفاظت شده باشد . این Policy نیز مشابه قبل قابل اعمال بر روی User و یا Computer است و با توجه به نیازی که وجود دارد بایستی از طریق User/Computer Configuration برای ایجاد آن اقدام کرد .

بطور خلاصه می توان توانایی های Software Restriction را در زیر لیست کرد :

1. کنترل نرم افزار های قابل اجرا بر روی کامپیوتر .

2. اجازه اجرا و یا عدم اجرای نرم افزار خاص برای کامپیوتر و یا کاربر .

3. جلوگیری از اجرای فایل خاص ( مانند ویروس یا تروجان ) بر روی کامپیوتر .

و ...

Software Restriction در واقع جرئی از Policy های امنیتی Group Policy است که در این مطلب بررسی کرده ایم . این Policy امنیتی مشابه تمام Policy های دیگر قابل اعمال بر روی Site / Domain / OU می باشد . در این Policy دو سطح امنیتی از پیش تعریف شده وجود دارد :

• Unrestricted : به نرم افزار ها اجازه می دهد بطور کامل اجرا شوند .

• Disallowed : به هیچ نرم افزاری اجازه اجرا نمی دهد .

در هر دو حالت فوق می توانید اصطلاحا Ruleهایی تعریف کنید که بعنوان استثنا تلقی شده و خارج از سطوح تعیین شده قرار گیرد . در این رابطه بعدا مفصل صحبت خواهیم کرد .

اما Software Restriction بر چه اساسی کار خواهد کرد :

وقتی کاربری برای اجرای نرم افزاری اقدام می کند ان نرم افزار ابندا باید توسط Policy ها تعریف شده مورد شناسایی قرار گیرد . این شناسایی به چهار طریق زیر صورت می گیرد :

1. Hash : مجموعه ای از بایت ها با اندازه ثابت که بطور یکتا نرم افزاری را معرفی می کند .

2. Certificate : وجود یک Document دیجیتالی برای شناسایی اطلاعات .

3. Path : مسیر نرم افزار یا فایل اجرایی .

4. Internet Zone : زیر درخت معرفی شده از طریق IE برای مثال Internet , Intranet , Restricted Sites و ..

Policy های تعریف شده در این بخش از Group Policy اجرای نرم افزار ها را شناسایی و کنترل می کنند . در واقع این عمل بر اساس تعریف Rule صورت می گیرد . همانطور که قبلا اشاره کردیم Rule استثناهایی است که می تواند خارج از سطح تعیین شده قرار گیرد . نتیجه اینکه این Rule ها بر اساس چهار مورد بررسی شده در بالا تعیین و نوشته می شوند . شما می توانید برای یک نرم افزار چندین Rule تعریف کنید . اما بایستی دقت کنید که نحوه پردازش این Rule ها از بالا به پایین و به طریق زیر است :

Path Rule

Internet zone Rule

برای مثال اگر فایلی داشته باشید که که بر روی آن Hash Rule با سطح امنیتی Unrestricted اعمال شده باشد ولی فایل مد نظر در فولدری باشد که Path Rule آن با سطح امنیتی Disallowed تعریف شده باشد انگاه فایل مورد نظر اجرا خواهد شد . چراکه اولویت Hash Rule بالاتر از Path Rule می باشد .

بعد تعریف کلی از Software Restriction نوبت به آن می رسد تا با اجرای دو مثال عملی نحوه پیاده سازی این Policy را بررسی کنیم . برای اجرای Software Restriction Policy سه مرحله را باید انجام دهید :

1. تعیین سطح امنیتی

2. ایجاد Rule

3. انتخاب نوع فایل

مراحل بررسی شده در صفحه قبل را به ترتیب مورد ارزیابی قرار می دهیم :

مسیری که برای دسترسی به Software Restriction Policy باید طی کنید به قرار زیر است :

Windows Setting Security setting Software Restriction Policy

در هر دو بخش User / Computer Settings می توانید این Policy را ببینید .

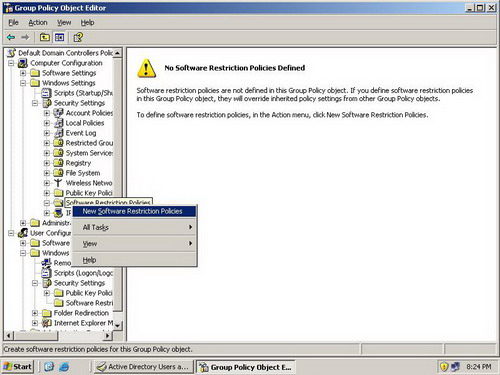

1. در ابتدا در Software Restriction Policy تنظیماتی وجود ندارد . بایستی با انتخاب آن و کلیک راست و سپس New Software Restriction Policies نسبت به ایجاد آن اقدام کنید .

2. در مرحله بعدی در بخش Security Levels بنا بر سیاست کاری خود یکی از دو حالت تعیین شده را انتخاب می کنید .

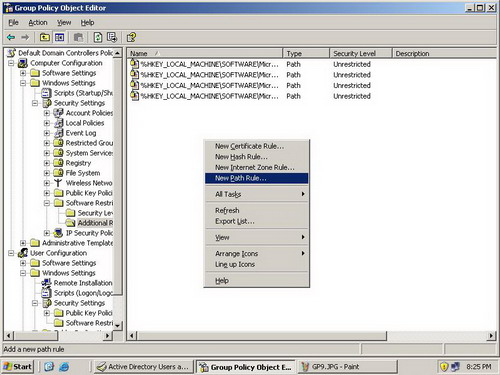

3. در بخش بعدی ( Additional Ruls ) یکی از Rule هایی را که قبلا بررسی کردیم انتخاب می کنید . در این تست Path Rule بر گزیدیم .

4. نهایتا نوبت به Designate File Type می رسد که مربوط به تاثیر Rule های تعریف شده بر روی نوع فایل هاست . انتخاب نوع فایل در این بخش برای تمام Rule ها یکسان و مشترک خواهد بود .

در ادامه با ارایه یک مثال بطور عملی مطالب بیان شده را مورد استفاده قرار می دهیم :

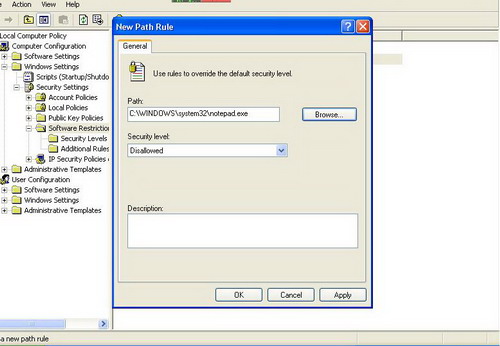

فرض کنید می خواهیم برنامه Notepad.exe برای کاربران قابل استفاده نباشد . به ترتیب مراحل زیر را طی می کنیم :

1. ابتدا سطح امنیتی را بصورت Unrestricted تعریف می کنیم .

2. در مرحله بعدی در بخش Additional Rules یک Path Rule جدید برای برنامه Notepad.exe اضافه می کنیم . ملاحظه می کنید که در این Rule سطح امنیتی را Disallowed قرار داده ایم .

3. در بخش Enforcements نیز می توانید تنظیمات مورد نظرتان را تعیین کنید .

4. Designate File Types در واقع نوع فایل هایی که توسط Rule های نوشته شده تحت تاثیر قرار می گیرد . همانطور که قبلا اشاره کردیم لیست نوع فایل ها بین تمام Rule ها مشترک می باشد . در این مرحله نیز می توانید File Type های مدنظرتان را اضافه و یا پاک کنید .

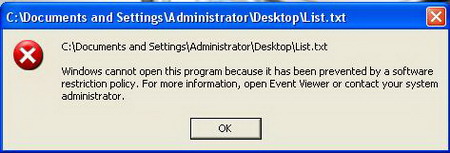

نهایتا با اتمام مراحل فوق ایجاد یک Restriction Policy به پایان رسیده است . حال برای اینکه از صحت این Policy مطمئن شوید ابتدا یک فایل با پسوند .doc را با نرم افزار Word و سپس با Notepad باز کنید و نتیجه را ببینید :

Audit همانطور که از نامش پیداست بررسی و باز بینی Object در سیستم عامل است . در واقع پروسه رهگیری فعالیت های User و یا سیستم ( که Event نامیده می شود ) در یک کامپیوتر Audit نام دارد . بدین طریق می توانید اطلاعات مربوط به رخداد های فوق را در فایل های Log ثبت کرده و پس از بررسی تصمیم نهایی را اتخاذ کرد . اگر این Policy را در Domain تعریف کرده باشید آنگاه Log های ثبت شده در Domain Controller ذخیره می شوند بدون توجه به اینکه Logon روی کدام کامپیوتر صورت گرفته است . چراکه Domain Controller مسوول احراز هویت در پروسه Logon می باشد .

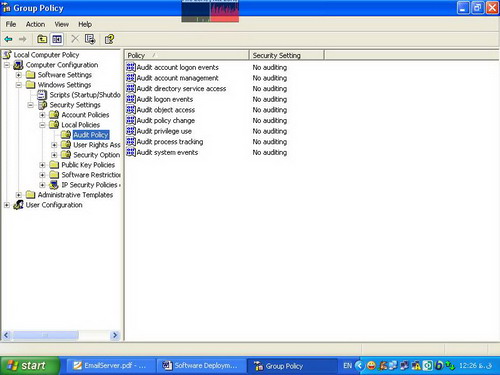

برای پیاده سازی Audit بایستی ابتدا در Group Policy رخدادی را که برای Audit مد نظر دارید انتخاب کنید . مسیری که برای دسترسی به audit Policy باید طی کنید عبارتست از :

Computer Configuration Windows settings Security settings Local Policies Audit Policy

در تصویر زیر می توانید بخش مربوطه را ملاحظه کنید :

برای اینکه با هر کدام از موارد پیش رو بیشتر آشنا شوید Help مربوط به هر یک را ( همانطور که در مقاله شماره 1 ذکر کردیم ) مطالعه کنید .

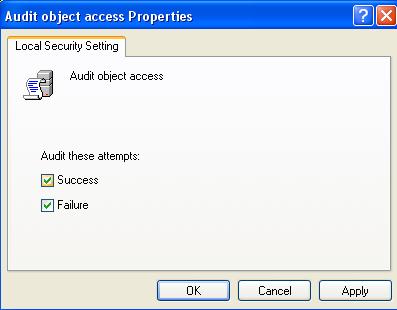

یکی از مواردی که دارای اهمیت می باشد استفاده از Audit Object Access است که بر خلاف دیگر گزینه ها بایستی در دو مرحله اجرا شود . برای مثال عملی این بخش این گزینه را انتخاب می کنیم .

روش کار بدین شکل است :

برای فعال سازی Audit Object Access و اجرای آن تنظیمات دو بخش در سیستم عامل مورد نیاز است . اول اینکه Policy مربوطه باید در Group Policy تعریف گردد . برای Audit دو انتخاب Success و Failure را ملاحظه می کنیم .

این مطلب نشان دهنده این است که بررسی رخداد ها هم در حالت دسترسی موفقیت آمیز و هم در حالت دسترسی ناموفق ثبت و Log برداری شوند . توصیه می کنیم در مواردی که ضروری است حتما این دو انتخاب را برگزینید . برای مثال از Policy هایی که انتخاب این دو گزینه در آن از اهمیت بالایی برخوردار است Policy های مربوط به Logon می باشد :

Audit Account Logon Events

Audit Logon Events

دقت کنید که این دو متفاوت می باشند . سعی کنید تفاوت آنها را پیدا کنید !

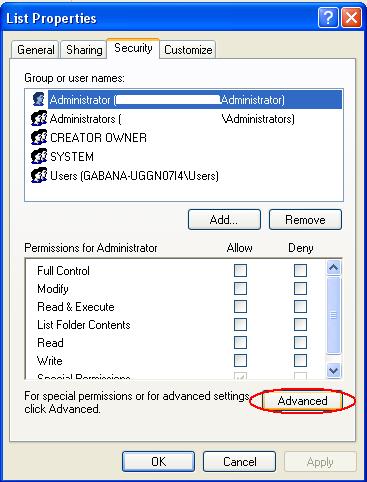

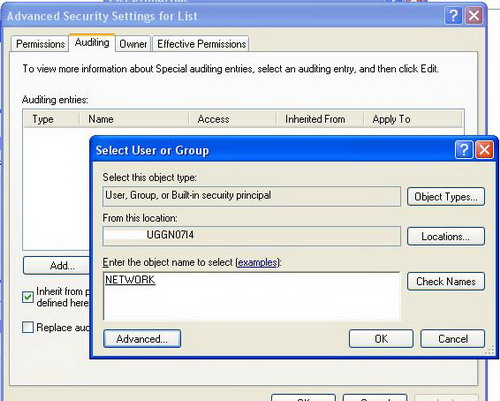

در مرحله بعد بایستی بر روی Object مربوطه Audit را فعال کنیم . برای مثال از فولدری با نام List در درایو C , Properties میگیریم . در سربرگ Security مطبق شکل زیر گزینه Advanced را انتخاب می کنیم .

در کادر باز شده ملاحظه می کنید که سربرگ Auditing وجود دارد :

سپس با کلیک بر روی Add یوزر مورد نظر خود را برای رهگیری بر می گزینیم . پس Apply , Policy مورد نظر فعال گشته است .

این Policy را برای محیط Local فعال کردیم . حال اگر بخواهیم در محیط Active Directory یک Object خاص را مورد بررسی قرار دهیم به طریق زیر عمل می کنیم :

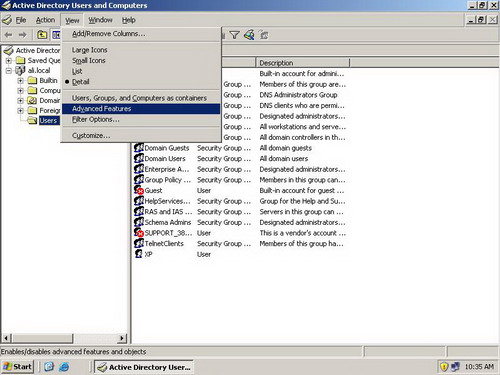

1. ابتدا کنسول Active Directory Users and Computers را باز می کنیم .

2. در کنسول باز شده View را کلیک کرده و سپس Advanced Features را انتخاب می کنیم . ( مطابق شکل )

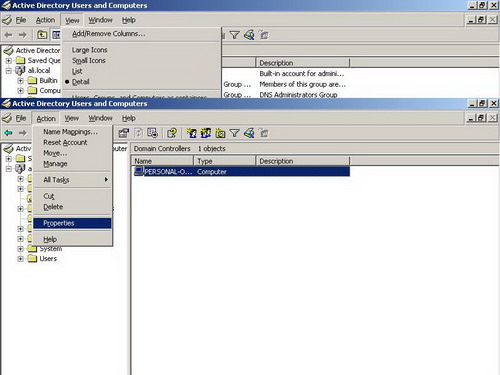

3. در ادامه Object مورد نظر خود را بر گزیده و سپس از طریق دکمه Action , Properties را نتخاب می کنیم . در اینجا ما Domain Controller را انتخاب کردیم .

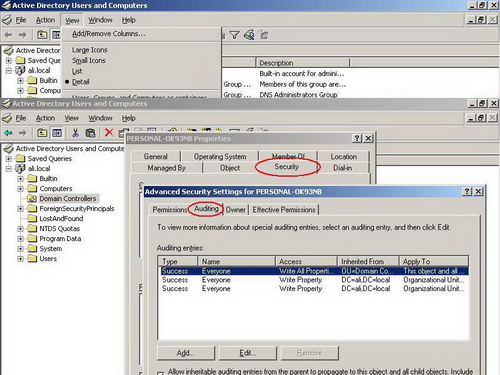

4. مطابق شکل در سربرگ Security گزینه Advanced را کلیک می کنیم . ادامه مسیر مانند قبل است و با اضافه کردن User می توانیم رخداد های مربوط به آن را رهگیری کنیم .

دقت کنید که پس از انتخاب User مورد نظر در ادامه کادری برای شما باز می گردد که Audit Entry نام دارد و از طریق آن می توانید مواردی را که برای شما اهمیت بیشتری دارد برای رهگیری انتخاب کنید . این کادر هم در حالت Local و هم در Active Directory مورد استفاده قرار می گیرد .

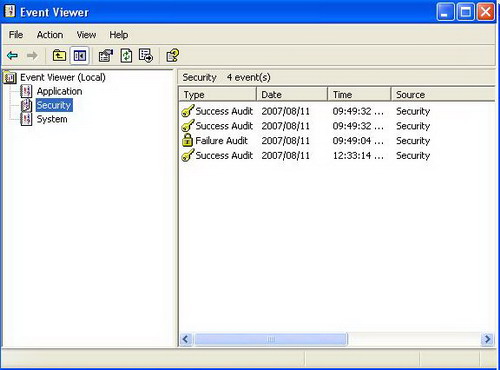

نکته مهمی که در اینجا مورد توجه قرار می گیرد این است که Log ها ثبت شده را به چه طریق بررسی کنیم . Event Viewer نام نرم افزاری است که بصورت Built In در ویندوز وجود دارد . این نرم افزار را می توانید از طریق Administrative Tools ببینید . کنسول آن مطابق شکل زیر است :

همانطور که ملاحظه می کنید در بخش Security می توانید Log های ثبت شده مرتبط با Audit را بررسی و باز خوانی کنید .

در این بخش از مقاله مثال هایی را بررسی کردیم که گمان می رود از جمله پرکاربرد ترین بخش های Group Policy باشد . اما هر کدام از این مثال ها کاربرد های متنوع دیگری نیز خواهند داشت که در این مقاله بررسی نشده اند .و یا اینکه Group Policy تنها به این چند مثال خلاصه نخواهد شد . بعنوان مثال IPSecurity یکی از بخش هایی است که بسیار پر مطلب و پرکاربرد است که خود نیازمند مقاله ای جداگانه می باشد . در نهایت هدف از کلام آخر این است که دقت کنید Group Policy پر از مطالبی است که مطالعه و برسی آنها وقت زیادی می طلبد . لذا به مطالب بررسی شده در این دو مقاله اکتفا نکنید و حتما با کنار گذاشتن وقتی جداگانه به بررسی کنسول Group Policy و امکانات آن بپردازید .

Group Policy (قسمت1)

Group Policy مجموعه ای از تنظیمات پیکره بندی مرتبط با User و یا Computer می باشد که تعریف نحوه عملکرد برنامه ها , منابع شبکه و سیستم عامل درارتباط با User و یا Computer است . Group Policy می تواند بر روی Site , Domain و Organizational Unit اعمال شود . البته موارد مذکور جزو تعاریف محیط Active Directory هستند که در این مقاله بررسی نخواهند شد . در نهایت تنظیمات اعمال شده بر موارد فوق روی User ها و یا Computer ها تاثیر می گذارند .

در همین رابطه تعریف دیگری نیز وجود دارد که تفاوت بین Group Plicy های اعمال شده را نشان می دهد :

Local GPO : تنظیمات اعمال شده بر روی User/Computer در حالت Local است . این تنظیمات بایستی روی کامپیوتر توسط کاربر یا Administrator ایجاد شود و نهایتا بر روی همان کامپیوتر پیاده می شود .

Non-Local GPO : در مقابل تعریف فوق حالتی وجود دارد که در محیط شبکه ( بطور خاص محیط Active Directory ) توسط ناظر شبکه تنظیماتی ایجاد می شود که در هنگام ورود کاربران به شبکه این تنظیمات بر روی User و یا Computer آنها اعمال می شود .

این تنظیمات توسط یک شخص ( ناظر شبکه ) صورت گرفته و بطور کلی بر تمام کاربرانی که وارد محیط شبکه می شوند اعمال خواهد شد .

همانطور هم که قبلا اشاره کردیم Group Policy های تنظیم شده در این مرحله بایستی به یکی از موارد Site یا Domain و یا OU متصل شوند .

نکته : دقت کنید که تنظیمات Group Policy تنها بر روی سیستم عامل های Windows XP Professional – Windows 2000 و Windows Server 2003 اعمال می شوند و بر روی ویندوز های قدیمی نظیر خانواده 9X و یا Millennium پیاده سازی نخواهند شد .

Group Policy Object Editor

کنسول Group Policy Object Editor رابطی است که به کمک آن می توانیم تنظیمات دلخواه خود را در Group Policy مشخص کنیم .

این کنسول با تاپیپ دستور زیر در قسمت Run باز می شود :

Gpedit.msc

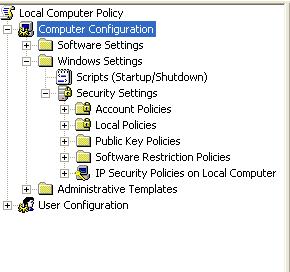

همانطور که در شکل ملاحظه می کنید این کنسول متعلق به سیستم Local می باشد .

روش دیگر برای باز کردن کنسول مربوط به Group Policy به طریق زیر است :

- در قسمت Run عبارت mmc را تایپ کرده و Enter کنید .

- در کنسول باز شده و از منوی فایل گزینه Add/Remove Snap In را انتخاب کنید .

- مجددا کلید Add را بزنید .

- در صفحه کوچکی که در سمت راست باز می شود عبارت Group Policy Object Editor را پیدا کرده و یکبار روی آن کلیک کنید و سپس Add را بزنید . این کار باعث می شود تا صفحه جدیدی باز شده و از شما در مورد کامپیوتری که می خواهید Policy آن را ویرایش کنید سوال می کند .

- با کلید Browse می توانید در مورد انتخاب کامپیوتر های دیگر تصمیم گیری کنید .

- در اینجا کامپیوتر Local را انتخاب کرده و OK کنید .

- صفحه انتخاب کنسول را Close کرده و نهایتا در بخش بعدی OK کنید تا کنسول برای شما به نمایش در آید .

دقت کنید که می توانید این کنسول را با نام دلخواه ذخیره کنید و در مراحل بعدی از آن برای تمرین استفاده کنید .

همانطور که در شکل شماره 1 ملاحظه کردید در کنسول Group Policy Object Editor دو بخش اصلی مشخص هستند :

Computer Configuration

User Configuration

همانطور که از نامشان پیداست تنظیمات هر یک مختص User و یا Computer است . به دو نکته زیر دقت کنید :

User Configuration تنظیماتی است که بر روی User ها اعمال می شود بدون توجه به اینکه یوزر با چه کامپیوتری به شبکه Log On کرده است .

Computer Configuration تنظیماتی است که بر روی Computer اعمال می شود بدون توجه به اینکه چه یوزری از طریق آن به شبکه Log On کرده است .

اگر دقت کنید متوجه خواهید شد که تعدادی از تنظیمات هم در بخش User و هم در بخش Computer دیده می شود . شکل تعریف تنظیمات یکسان است منتها اعمال آنها برای روی User/Computer کمی تفاوت ایجاد می کند . از جمله تنظیمات مشترک می توان موارد زیر را نام برد :

Software Settings

Windows Settings

Scripts

Security Settings

و ..

دقت کنید که در حالتی که Group Policy را در محیط Domain مشاهده می کنید تنظیمات متفاوت و یا بیشتری را نیز خواهید یافت . در اینجا بررسی ما تنها برروی Local خلاصه شده است . در شماره های بعدی مقاله به بررسی مطالبی می پردازیم که اساس عملکرد آنها برای روی محیط Domain خواهد بود .

در این بخش از مقاله به معرفی و تشریح موارد اصلی و بدنه Group Policy می پردازیم . بررسی جزئیات و تنظیمات بر را بر عهده شما می گذاریم . از جمله موارد مهمی که در User/Computer Node دیده می شود Security Settings است . این بخش را می توانید تحت شاخه Windows Settings ببینید .

شاخه Security settings در گروه Computer Settings

Account Policies

این شاخه خود شامل دو زیر شاخه دیگر با نام های Password Policy و Account Lockout Policy است که به ترتیب بررسی خواهیم کرد :

Password Policy

تنظیمات این بخش همانطور که از نامش پیداست بر روی کلمه عبور سیستم تاثیر می گذارد . در این بخش می توانید موارد زیر را تنظیم کنید :

- تعداد کلمات عبوری که سیستم به خاطر می سپارد تا به کلمه عبور اول برگردد

- حداکثر و حداقل عمر کلمه عبور

- حداقل طول کلمه عبور

- پیچیدگی در کلمه عبور

آخرین مورد را بدلیل اینکه برای کابر معمولی اهمیت چندانی نخواهد داشت نادیده میگیریم.

Account Lockout Policy

تنظیمات این بخش برای کنترل و مدیریت قفل شدن اکانت کاربری پس از زدن تعداد خاصی کلمه عبور اشتباه است . به مورد 1 و 3 دقت کنید ! و اگر تونستید رابطه آنها را بیابید .

Local Policies

این شاخه نیز خود به 3 زیر شاخه مهم تقسیم می گردد که به ترتیب بررسی می کنیم :

Audit Policy

Audit در لغت به معنای بازرسی می باشد . اما اینجا به نوعی بررسی عملکرد یک پروسه محسوب میشود . حال چه این پروسه موفقیت آمیز انجام شده باشد چه اینکه دچار خطا یا مشکل شده باشد .

در این بخش می توانید تنظیمات زیر را کنترل کنید :

- ورود اکانت های کابری به محیط Domain و یا Local - سعی کنید تنظیم مربطو به Domain و Local را بیابید !

- کنترل دسترسی به Object ها : مانند فایل ها ، فولدر ها و غیره . البته Audit Object برای فعال سازی دو مرحله دارد که مورد دیگر آن فعال کرده Audit بر روی خود Object است

- کنترل رخداد های سیستم و تغییرات Policy

User Rights Assignment

تعدادی تنظیمات متنوع برای تعریف حقوق کاربران – بهتر است این تنظیمات را بررسی کنید و در صورتیکه به مشکل خوردید در تاپیک مختص این مقاله مطرح کنید .

Security Options

این بخش هم تنظیمات امنیتی فوق العاده ای ارایه می دهد . توصیه می کنم حتما این بخش را به دقت مطالعه کنید . از جمله موراد مهمی که می توان اشاره کرد :

- وضعیت اکانت Administrator و تغییر نام آن

- وضعیت اکانت Guest و تغییر نام آن

- محدود سازی دسترسی به CD-Rom

- محدودیت های خاص در دسترسی به شبکه

و بسیاری دیگر .

Public Key Policies

در صورتیکه مقاله نحوه پیاده سازی Recovery Agent را مطالعه کرده باشید تا حدودی با نحوه کار این بخش آشنا هستید . در گام اول این آشنایی کافی است . به ترتیب پس از بررسی بخش دیگر Group Policy از این بخش هم بیشتر خواهید دانست .

Software Restriction Policies

در این مقاله این بخش را Skip می کنیم تا در شماره بعدی بطور کامل به آن بپردازیم . این بخش یکی از مواردی است که هم برای کاربران Local و هم تحت شبکه بسیار پر کاربرد است . بخش دوم مقاله را از دست ندهید !

IP Security Policies

IPSec هم از جمله مواردی است که ناچارا در این مقاله نادیده می گیریم . چراکه گستردگی و اهمیت آن به حدی است که مقاله ای جداگانه می طلبد .

بررسی اجمالی و خلاصه آن قطعا مفید نخواهد بود .

Administrative Templates

همانطور که ملاحظه میکنید در هر دو بخش User/Computer Configuration قسمتی با نام Administrative Templates می بینید که حاوی تنظیمات مبتنی بر رجیستری می باشد . در مجموع این دو بخش می توانید حدود 550 تنظیم متفاوت را برای کنترل کاربر و یا کامپیوتر در اختیار داشته باشید . همانطور که اشاره شد این تنظمیات Registry Based هستند و محل ذخیره آنها در رجیستری به شکل زیر است :

HKEY_LOCAL_MACHINESoftwarePolicies - Computer Settings

HKEY_CURRENT_USERSoftwarePolicies - User Settings

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionPolicies - Computer Settings

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPolicies - User Settings

در بخش Administrative Templates می توانید زیر مجموعه های Windows Components – Network – System که مشترک بین User/Computer هست را ببینید . هر کدام از بخش های فوق تنظیمات فراوانی را در اختیار شما قرار می هد و فقط کافی است تا نگاهی بر آنها داشته باشید تا بتوانید به عملکرد آنها پی ببرید .

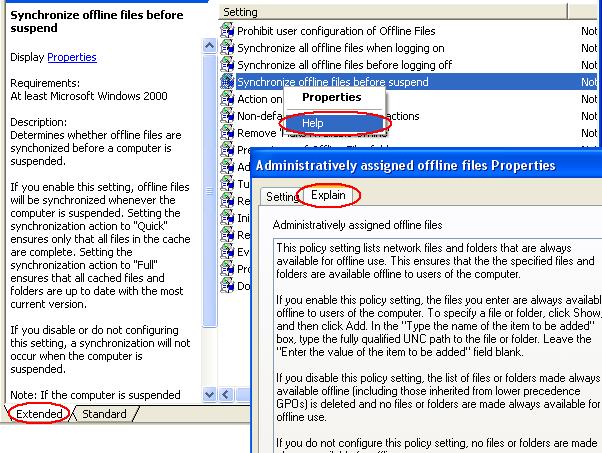

دقت کنید که در Group Policy برای هر تنظیمی راهنمای بسیار خوبی هم گنجانده شده است . این راهنما به 3 طریق در اختیار شما قرار می گیرد :

- حالت Extended در کنسول Group Policy

- Explain Tab هنگامی که از تنظیمی Properties می گیرید

- کلیک راست و انتخاب گزینه Help

در شکل زیر می توانید این سه مورد را ببینید :

Administrative Templates در واقع فایل های متنی هستند که در Group Policy بکار گرفته شده اند . این فایل ها با پسوند adm در ویندوز سرور 2003 و XP دیده می شوند . در مورد Administrative Templates بهتر است نکات زیر را بدانید :

اول اینکه بخش Administrative Templates در Group Policy تنها بخشی است که می توان آن را با اضافه کردن Template های دیگر ویرایش و اصلاح کرد . فایل های adm را می توانید از سایت مایکروسافت بر اساس ویندوز مد نظرتان دریافت کنید . البته در انتهای بحث لینک این فایل ها را نیز معرفی خواهیم کرد .

مورد بعدی اینکه اصولا Administrative Templates به سه نوع زیر تقسیم می شود :

Default که بصورت پیش فرض در Group Policy وجود دارد .

Vendor Supplied مواردی که سازنده آنها را ارایه می دهد . مانند همین فایل های adm که می توانید از سایت مایکروسافت دریافت کنید .

Custom که بر اساس زبان .adm نوشته و مورد استفاده قرار می گیرند .

می توانید با جستجوی عبارت adm Language Reference در Microsoft Technet جزئیات بیشتر و راهنمای مناسبتری را بیابید .

Scripts

بخش Scrips هم مانند چند مثال قبل هم در User و هم در Computer دیده می شود . بااین تفاوت که نام و نحوه عملکرد آن در حالت User و Computer تفاوت خواهد داشت . در تنظیمات Computer Settings این Script ها را با توضیح Startup/Shutdown می بینید . مشخص است که این Script ها در زمان Startup و Shutdown سیستم بدون توجه به کاربر جاری اجرا خواهند شد. در تنظیمات User Settings این Script ها را با توضیح Logon/Logoff ملاحظه می کنید . این Script ها در لحظه Logon و Logoff کاربر اجرا میشوند و جدای از کامپیوتر خواهند بود .

در بخش بعدی با توضیح نحوه اعمال Policy ها دید بهتری نسبت به این Script ها و نحوه اجرا شدنشان بدست خواهید آورد .

برای بررسی اینکه تنظیمات Group Policy چگونه تاثیر می گذارد پروسه ورود به ویندوز سرور 2003 را در نظر بگیرید .

دقت اینکه در این پروسه اعمال Policy های شبکه را در نظر نمی گیریم . چرا که همانطور که در طول مقاله اشاره کردیم Group Policy می تواند از طریق محیط Active Directory نیز بر User/Computer اعمال گردد .

- در گام اول تنظیمات مربوط به کامپیوتر پردازش می شوند . تا انتهای این مرحله واسط ارتباطی با یوزر دیده نمی شود

- در گام دوم Startup Scripts اجرا می شوند . هر Script بایستی کامل اجرا گردد تا نوبت به اجرای مورد بعدی برسد

- در این هنگام واسط ارتباط با کاربر فعال شده و پس از زدن کلید Ctrl+Alt+Del کاربر خاصی وارد می شود

- بعد از اینکه یوزر شناسایی شد آنگاه تنظیمات مربوط به یوزر اعمال می شود

- در گام آخر Logon Scripts اجرا خواهند شد

باز هم اشاره می کنیم که این پروسه بدون در نظر گرفتن محیط شبکه بررسی شده و هنگامی که محیط بررسی Active Directory باشد آنگاه بایستی در مورد Policy های Link شده به Site , Domain , OU نیز اظهار نظر کرد .

GPResult

این دستور در محیط CMD اجرا می شود و بطور کلی ( اگر بدون سوئیچ بکار رود ) به بررسی Policy های Apply شده بر روی سیستم پرداخته و در انتها گزارشی را ارایه می دهد . از جمله سوئیچ های مهم این دستور عبارتند از :

- S/ که می توان به سیستم دیگری متصل شده و Policy های اعمال شده آن را بررسی کرد

- U/ بررسی Policy های یوزر خاص

- P/ ارایه کلمه عبور برای یوزر خاص

GPUpdate

این دستور نیز در محیط CMD و برای Refresh و نو سازی Policy های اعمال شده بکار می رود . در این دستور می توانید سوئیچ های مهمی را ببینید که میتوانند کار های متفاوتی را انجام دهند . بررسی سوئیچ ها بر عهده شما می گذاریم .

Resultant Set Of Policy - RSOP

این وسیله جدید در ویندوز سرور 2003 اجازه می دهد تا به بررسی و کنترل دقیق Group Policy پرداخته و ایرادهای آن را نیز مرتفع سازید .

بدلیل اینکه این وسیله در ویندوز سرور 2003 بررسی شده و از حوزه این مقاله خارج است لذا تنها به نحوه فعال سازی آن اشاره می کنیم . در صورتیکه تمایل داشتید حزئیات بیشتری بدانید با ارایه سوال خود در تاپیک مربوط به این مقاله مطلب را به بحث و بررسی بگذارید . حتما شما را همراهی خواهیم کرد . بیاد بیاورید مراحلی را که برای ایجاد کنسول Group Policy Editor در mmc طی کردید . همان مراحل را مجددا طی کنید اما این بار در پنجره انتخاب Add Standalone Snap-in عبارت Resultant Set Of Policy را انتخاب کرده و OK کنید .

کنسول ایجاد شده را با اسم مورد نظرتان ذخیره کنید و سپس در Console Root بر روی Resultant Set Of Policy کلیک راست کرده و عبارت Generate RSOP Data را بزنید .

پس از اولین Next می بینید که تنها یکی از 2 مد کاری RSOP را در اختیار دارید ( البته در Windos XP ) . این مد ( Logging Mode ) به شما این اجازه را می دهد تا تنظیمات فعلی و اعمال شده بر روی سیستم خود یا سیستم Remote را باز بینی کنید . در واقع کاری شبیه GPResult را انجام میدهد .

پس از گذر از مرحله انتخاب مد با انتخاب کامپیوتر خود به مرحله بعدی بروید .

در اینجا می توانید کاربر مد نظر خود را انتخاب کنید . کاربر فعلی را تغییر ندهید و Next را بزنید .

در این صفحه پس از ارایه گزارشی از نحوه تنظیمات برنامه با زدن کلید Next بررسی شروع خواهد شد . پس از اتمام کار مشاهده می کنید که در کنسول Policy ها دقیقا مشابه ویراشگر Group Policy چیده می شوند . مواردی که در سیستم شما فعال یا غیر فعال هستند را می توانید در ستون های مقابل تنظیمات مشاهده کنید .

برای اینکه نتیجه بهتری از بررسی و باز بینی بوسیله RSOP داشته باشید بهتر است از قبل تعدادی Policy را بر روی سیستم خود تعریف کرده باشید تا در اینجا بتوانید نتیجه را ملاحظه کنید .

در بخش اول از مقاله معرفی Group Policy به بررسی اجمالی این کنسول مدیریتی پرداختیم و با معرفی بخش و زیر بخش های مختلف آن تا حدودی شما را با این ابزار قدرتمند آشنا ساختیم . در Group Policy شما می توانید چیزی بیش از 600 تنظیم متفاوت داشته باشید . لذا اصلا احتیاجی نیست با حفظ کردن مکان تنظیمات مختلف وقت خود را تلف کنید . تنها همین که بدانید تنظیم مورد نظر در کجا قرار گرفته با Review کوتاهی می توانید به نتیجه برسید .

بررسی چند ابزار مهم در ارتباط با Group Policy از دیگر بخش های این مطلب بود . کار با دستورات Command Based می تواند توانایی شما را در ارتباط با تفهیم بهتر مسایل بالا ببرد . لذا توصیه ما این است که بیشتر با این ابزار کار کنید .